✨ AI Kontextualisierung

Im Alltag begegnen sie einem bereits andauernd: RFID-Chips sind einfache elektronische Bauteile, die etwa als Aufkleber zum Diebstahlschutz in Geschäften, als elektronische Liftkarten für Ski-Lifte oder in Reisepässen eingesetzt werden. “Passive Radiofrequenz-Identifikationsetiketten”, so der Fachausdruck im Deutschen, sind rudimentäre Computer, dünn wie eine Folie, die über keine eigene Stromversorgung verfügen. Sie werden allein über die Energie gespeist, die sie mittels Antenne empfangen. Typische Kosten in der Produktion: ein paar Cent. An der TU Graz wird nun, vom Wissenschaftsfonds FWF finanziert, erforscht, wie sich RFID-Chips für das Internet der Dinge (IoT) nutzen lassen – einen Prototypen gibt es bereits. Die größte Herausforderung: Wie gewährleistet man die Sicherheit?

+++ Goodbag: Jetzt wird auch das Einkaufssackerl smart – und “gut” +++

Vom abgeschlossenen Bereich ins offene System

“Die Vision des Internet der Dinge, so wie wir es verstehen, ist, Computern die Fähigkeit zu verleihen, die Umgebung wahrzunehmen”, sagt Hannes Groß von der TU Graz. “Man stattet die Umgebung mit Sensoren aus, bindet sie an Computer an und verwendet das zur Prozessoptimierung.” RFID-Chips, auch “Tags” genannt, seien dafür besonders geeignet, so Groß. Bisherige Anwendungen von RFID-Tags seien aber nur für abgeschlossene Bereiche wie Logistikzentren oder eben Kaufhäuser konzipiert. Von IoT könne man hier noch nicht reden, sagt Groß. “Wir wollten ein offenes Internet der Dinge mit RFID-Tags gestalten und haben uns angesehen, welche Sicherheitslösungen dafür nötig sind.” Denn in einem offenen System bestünden weitere Risiken.

Kryptografische Lösungen für Sicherheitsrisiken

Groß nennt mehrere Beispiele für Anwendungen, bei denen Sicherheit kritisch ist. Ein Bereich ist die Authentifizierung, wie etwa für Reisepässe oder berührungslose Schlüssel bei Autos. Ein RFID-Tag, der diese Aufgaben übernimmt, muss fälschungssicher sein. Ein anderer Bereich ist Privatheit: Hier geht es darum, dass der Tag Informationen nur jemandem weitergibt, dem er vertraut. All diese Dinge sind aus anderen Bereichen der Computersicherheit bekannt und es gibt kryptografische Lösungen dafür. “Die Anforderungen sind aus kryptografischer Sicht ähnlich wie für ein Handy”, sagt Groß.

+++ Share Lock “hackt” Unternehmen um Sicherheitslücken zu finden +++

Tags müssen sich selbst schützen können

Der Unterschied liege in der begrenzten Leistung der RFID-Tags. “Weil die Tags mit so wenig Leistung auskommen müssen, versucht man normalerweise, möglichst viel Funktionalität auf das Lesegerät auszulagern.” RFID-Tags funktionieren nur in Kombination mit speziellen Lesegeräten – in Kaufhäusern etwa gut sichtbar am Ausgang montiert, wo sie Alarm schlagen, wenn ein Tag zu nahe kommt. Damit die Tags nicht mit jedem beliebigen Lesegerät, etwa dem eines Angreifers, sensible Informationen austauschen, müssen sie sich selbst schützen können. Ein Auslagern der Berechnungen ist also nicht möglich. “Wir müssen alle kryptografischen Berechnungen auf dem Tag durchführen, obwohl dort kaum Leistung zur Verfügung steht”, erklärt Groß.

Chip-Größe und Rechen-Dauer als Herausforderungen

Das hat verschiedene Konsequenzen: “Jede Sicherheitsmaßnahme macht den Chip größer und teurer”, sagt Groß. Ein weiterer Faktor ist die Rechenzeit. “Wir können mit relativ wenig Leistung kryptografische Verfahren rechnen, indem wir sie auf einfache Einzelschritte herunterbrechen, sodass der Chip nur wenige Dinge auf einmal rechnet. Die investierte Zeit wird dabei aber immer größer”, so Groß. All das ist entscheidend für die Praxistauglichkeit der Technologie. Groß und seine Gruppe haben verschiedene gängige Sicherheitsprotokolle analysiert und ihre Anwendung auf RFID-Tags untersucht. “Wir haben verschiedene Angriffsszenarien durchgespielt, analysiert und uns Gegenmaßnahmen angesehen”, so Groß.

“Noch eine Weile bis zur Praxistauglichkeit”

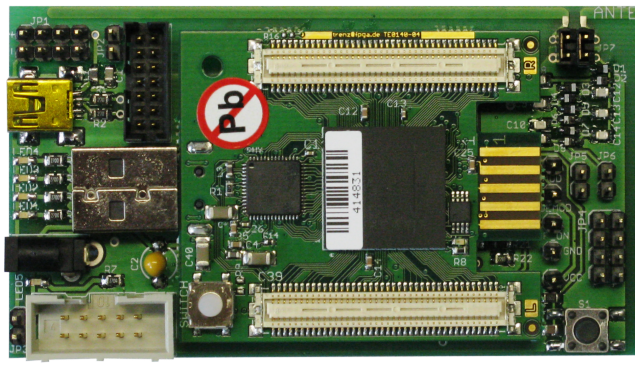

Zur Demonstration wurde ein Prototyp eines RFID-Tags entwickelt – der “Pioneer”. Er kommuniziert über ein Standard-Protokoll für sogenannte “Virtual Private Networks” (VPN) mit einem Server im Internet. Das Protokoll wurde so adaptiert, dass es sich nahtlos in die bestehende Internet-Infrastruktur einfügt und zusätzlich die Anonymität der Tags wahrt. Der Prototyp verfügt über Sensoren und kann die damit aufgenommenen Daten verschlüsselt verschicken. Bis zur Praxistauglichkeit werde es noch eine Weile dauern, so Groß. Wie wichtig das Thema ist, zeigt die Kritik, mit der die RFID-Technologie zuweilen konfrontiert ist, und die sich auf den fehlenden Schutz der Tags konzentriert. Diese führe zu Datenschutzproblemen, heißt es. Mit den neuen Lösungen ließen sich diese Bedenken ausräumen. (PA/red)